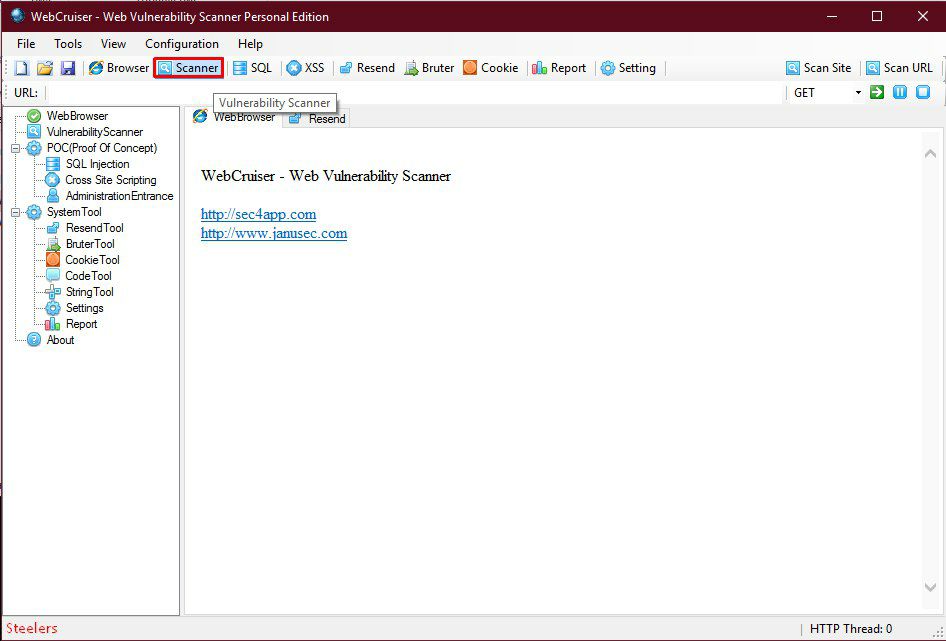

Будем использовать простую в использовании программу - чекер на уязвимости, Web Cruiser. Тут и XSS, и Cross site Scpirting, и Sql injection...(в общем, есть с чем поработать .

.

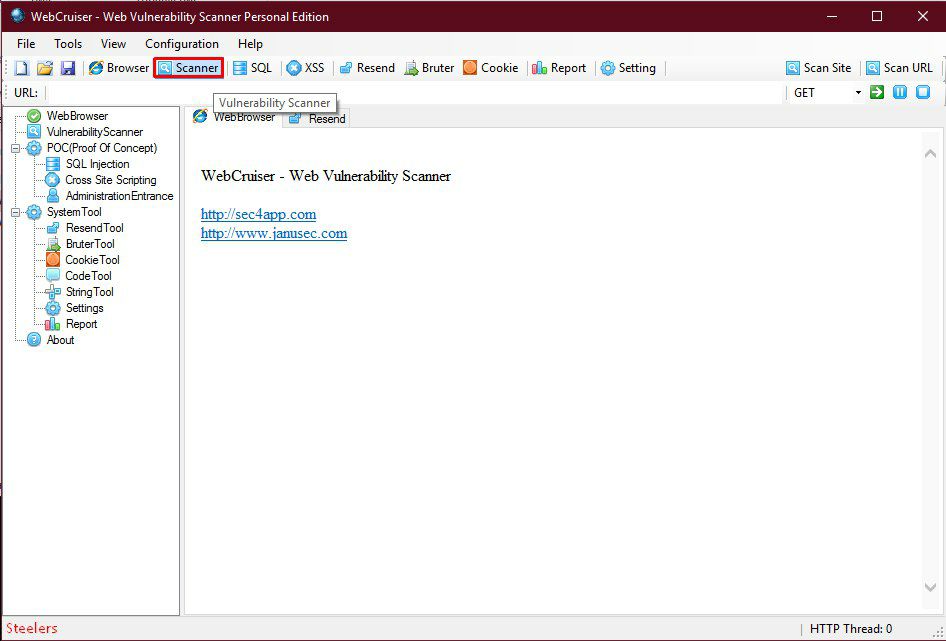

Итак, предварительно найдя сайт жертвы, копируем его URL и вставляем в одноименную строку в программе и нажимаем Scanner.

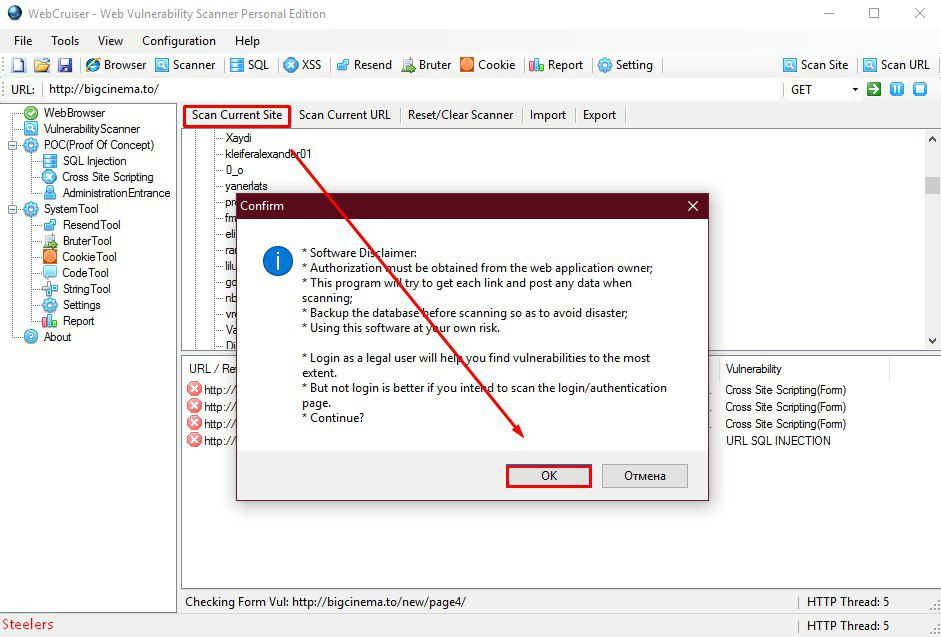

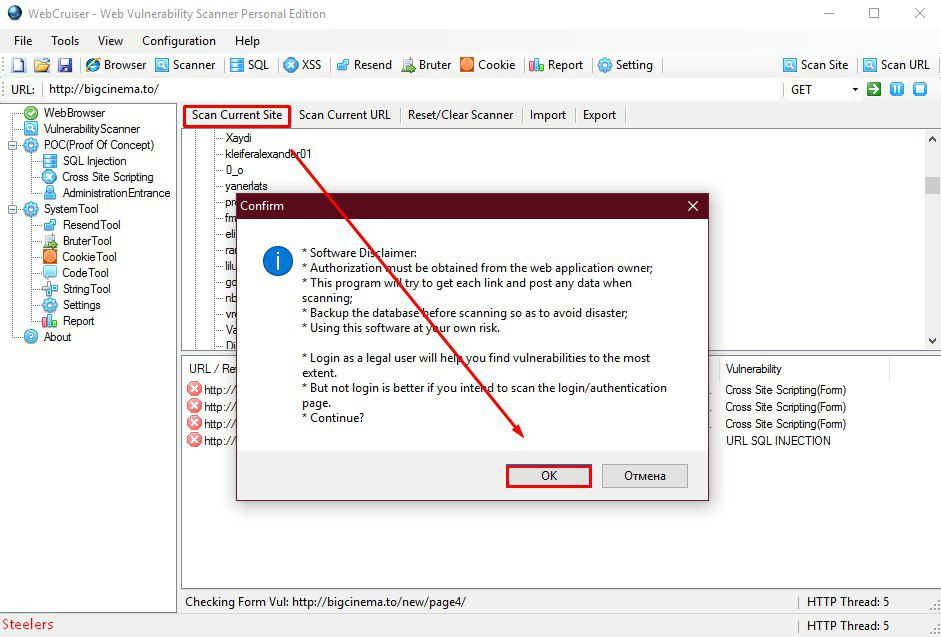

Далее мы переходим в окно вкладки сканера уязвимостей программы, жмем "Scan Current Site", в появившемся окошке жмем "ок".

После чего программа начнет проверку сайта на наличие уязвимостей.

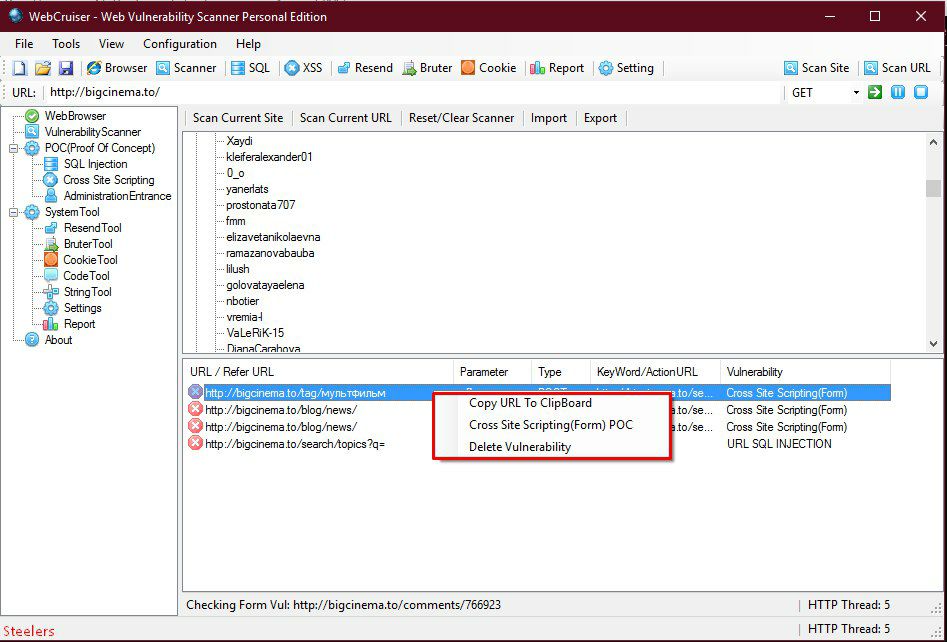

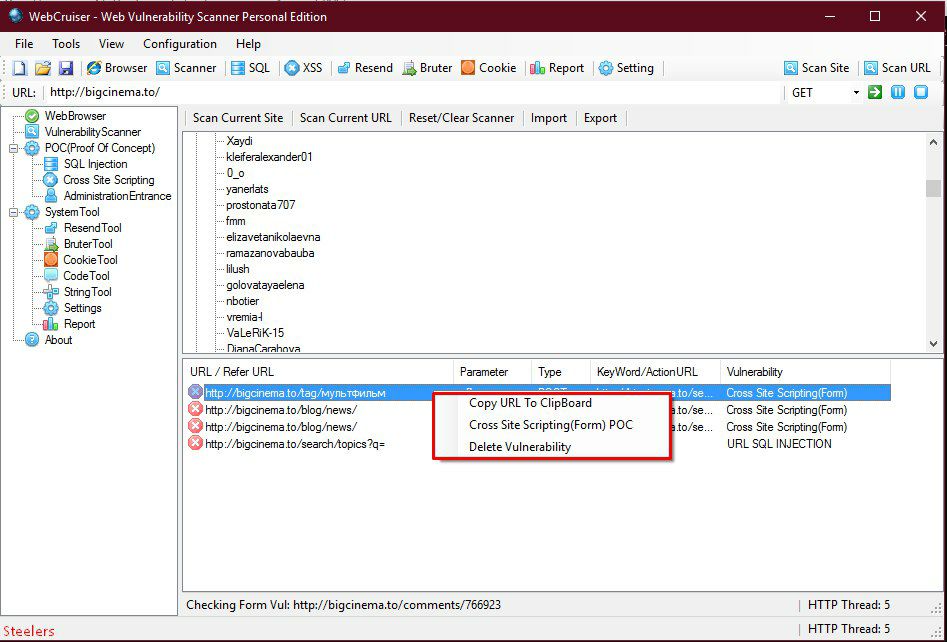

Если сайт все-таки имеет "дыры", то программа обязательно найдет их и выведет сообщение об этом.

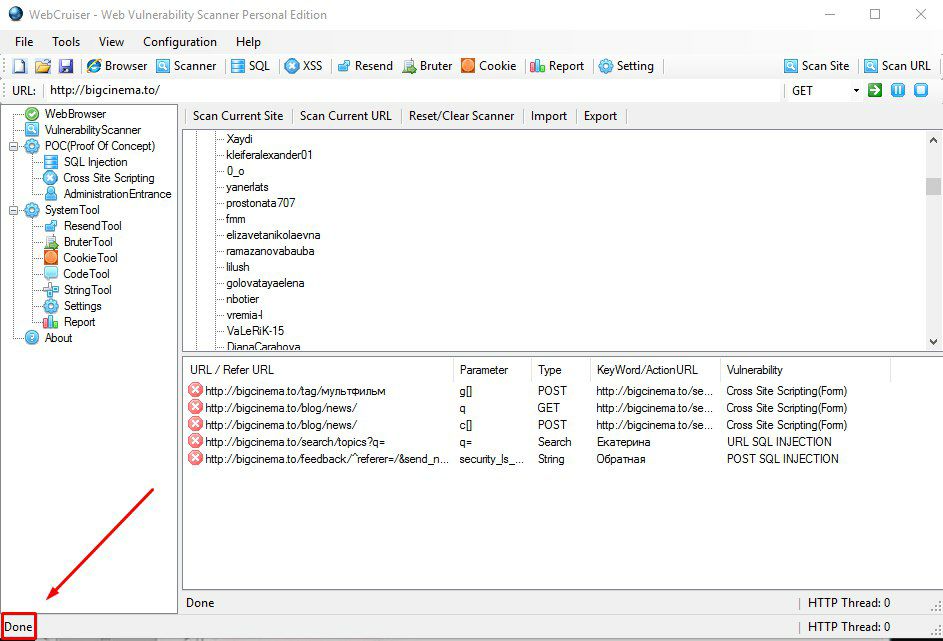

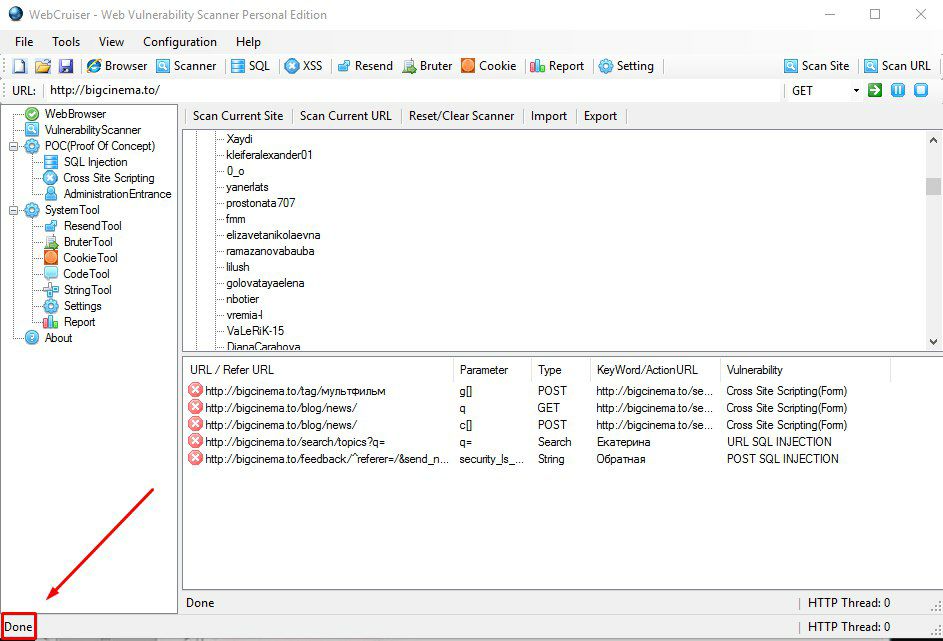

По завершению сканирования текущего сайта внизу появится значение "Done"

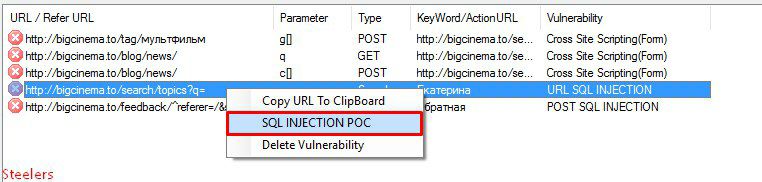

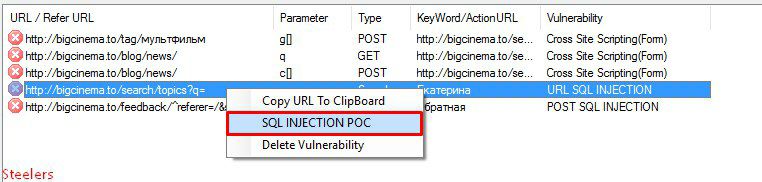

Нас интересуют уязвимости URL Sql injection и POST Sql Injection. Если программа нашла такие, то жмем пкм по данному сообщению и в появившемся окошке выбираем SQL INJECTION POC. Мы перейдем во вкладку SQL уязвимости сервера

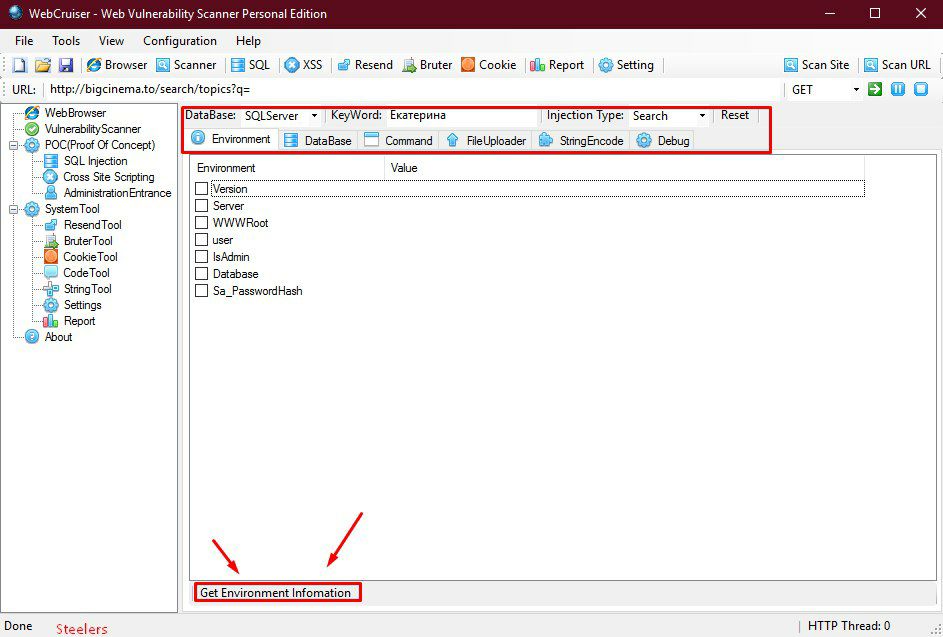

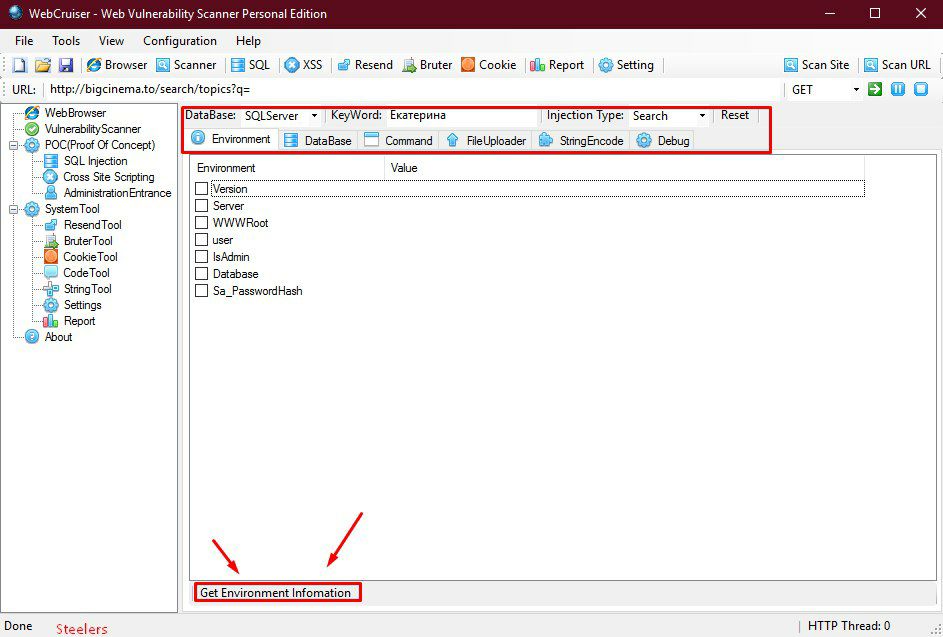

А теперь нам надо определить тип бд (Mysql,Sql server...) и дополнительные параметры которые нам доступны через эту самую уязвимость.

Жмем внизу окна "Get Environment Information". Если все прошло успешно то программа найдет тип бд а также столбцы с содержащейся в них информацией о бд и сервере.

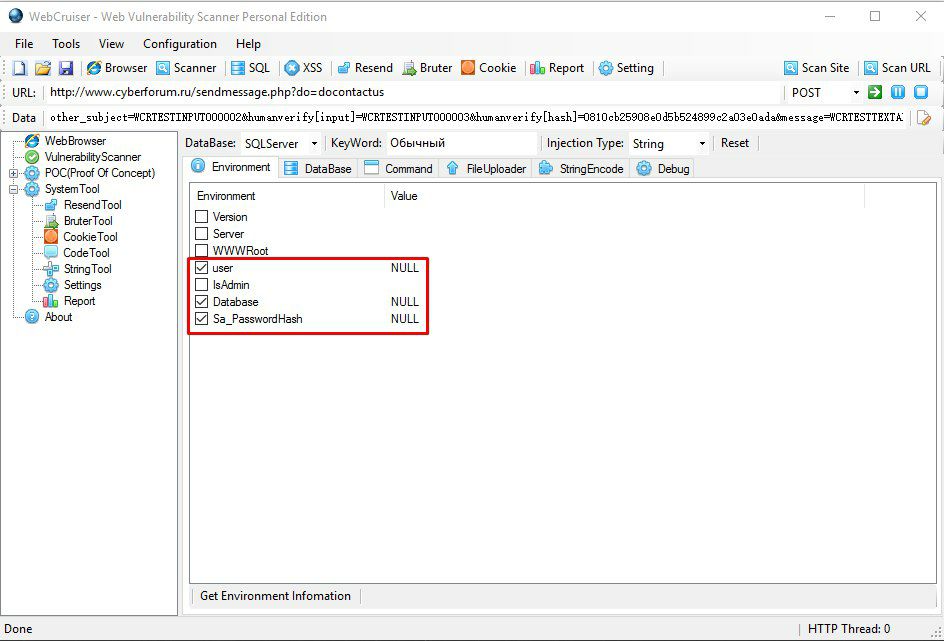

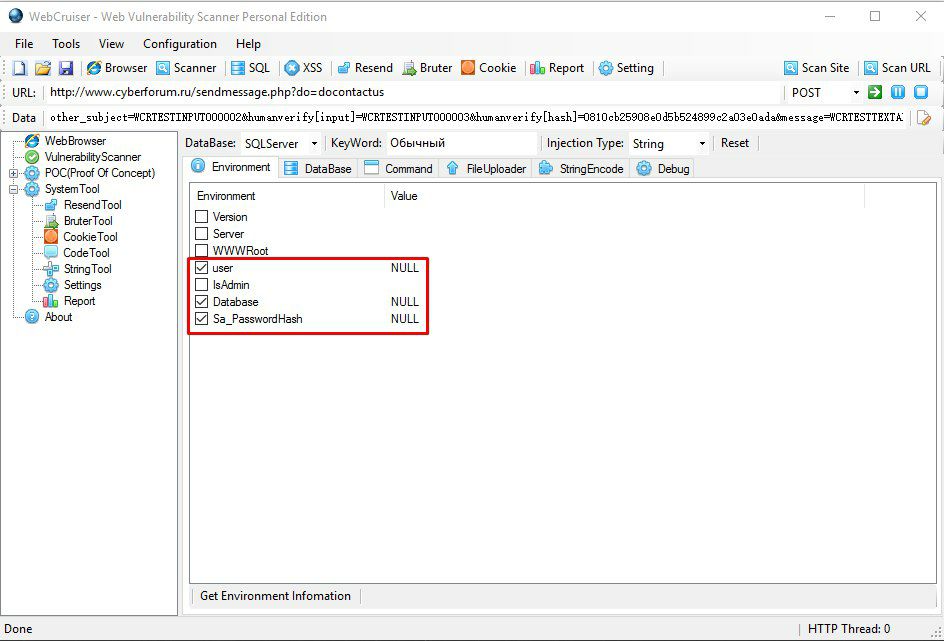

Ставим галочки на том, что нам нужно(user, database, Sa_PasswordHash и root_passwordhash) инажимаем еще раз Get Environment Information.

Получаем название бд и рутовский хеш админа от Sql сервера.

В нашем случае вместо user показал NULL, потому что по каким-либо причинам прога не смогла получить информацию. (в этом случае пробуем через другие, найденные уязвимости подобным алгоритмом)

Далее переходим во вкладку "DataBase", где уже видим нашу найденную бд. Ставим галочку на нашей бд и жмем внизу окошка "Table".

Программа начнет загружать таблицы с выбранной нами бд:

В левом нижнем углу, где я отметил параметр Done, в момент загрузки таблиц будет надпись Getting Table - что означает, что загружаются таблицы бд). Через некоторое время все Sql таблицы будут загружены. Нас интересует конечно же таблица Accounts, но там может найтись еще куча интересного.)

Выбираем ее(Accounts) и жмем внизу "Column". Программа начинает загружать найденные столбцы в этой таблице.

Спустя еще некоторое время все столбцы из таблицы Accounts будут загружены. Теперь нам надо выбрать из этих столбцов параметры login и password. Ставим галочки на вышесказанных и в правом окне вкладки появятся эти самые столбцы.

Поле Rows from 1 to 2 отвечает за количество показываемых программой строк, т.е. по дефолту будет показано 2 строки. Следовательно вместо 2 нужно поставить число - соответствующее количеству аккаунтов. В правом нижнем углу жмем "Data".Начинают загружаться все строки (значения) данных столбцов.

После загрузки, через некоторое время, жмем "export" и сохраняем нашу полученную таблицу логинов и паролей с расширением xml.

Итак, предварительно найдя сайт жертвы, копируем его URL и вставляем в одноименную строку в программе и нажимаем Scanner.

Далее мы переходим в окно вкладки сканера уязвимостей программы, жмем "Scan Current Site", в появившемся окошке жмем "ок".

После чего программа начнет проверку сайта на наличие уязвимостей.

Если сайт все-таки имеет "дыры", то программа обязательно найдет их и выведет сообщение об этом.

По завершению сканирования текущего сайта внизу появится значение "Done"

Нас интересуют уязвимости URL Sql injection и POST Sql Injection. Если программа нашла такие, то жмем пкм по данному сообщению и в появившемся окошке выбираем SQL INJECTION POC. Мы перейдем во вкладку SQL уязвимости сервера

А теперь нам надо определить тип бд (Mysql,Sql server...) и дополнительные параметры которые нам доступны через эту самую уязвимость.

Жмем внизу окна "Get Environment Information". Если все прошло успешно то программа найдет тип бд а также столбцы с содержащейся в них информацией о бд и сервере.

Ставим галочки на том, что нам нужно(user, database, Sa_PasswordHash и root_passwordhash) инажимаем еще раз Get Environment Information.

Получаем название бд и рутовский хеш админа от Sql сервера.

В нашем случае вместо user показал NULL, потому что по каким-либо причинам прога не смогла получить информацию. (в этом случае пробуем через другие, найденные уязвимости подобным алгоритмом)

Далее переходим во вкладку "DataBase", где уже видим нашу найденную бд. Ставим галочку на нашей бд и жмем внизу окошка "Table".

Программа начнет загружать таблицы с выбранной нами бд:

В левом нижнем углу, где я отметил параметр Done, в момент загрузки таблиц будет надпись Getting Table - что означает, что загружаются таблицы бд). Через некоторое время все Sql таблицы будут загружены. Нас интересует конечно же таблица Accounts, но там может найтись еще куча интересного.)

Выбираем ее(Accounts) и жмем внизу "Column". Программа начинает загружать найденные столбцы в этой таблице.

Спустя еще некоторое время все столбцы из таблицы Accounts будут загружены. Теперь нам надо выбрать из этих столбцов параметры login и password. Ставим галочки на вышесказанных и в правом окне вкладки появятся эти самые столбцы.

Поле Rows from 1 to 2 отвечает за количество показываемых программой строк, т.е. по дефолту будет показано 2 строки. Следовательно вместо 2 нужно поставить число - соответствующее количеству аккаунтов. В правом нижнем углу жмем "Data".Начинают загружаться все строки (значения) данных столбцов.

После загрузки, через некоторое время, жмем "export" и сохраняем нашу полученную таблицу логинов и паролей с расширением xml.